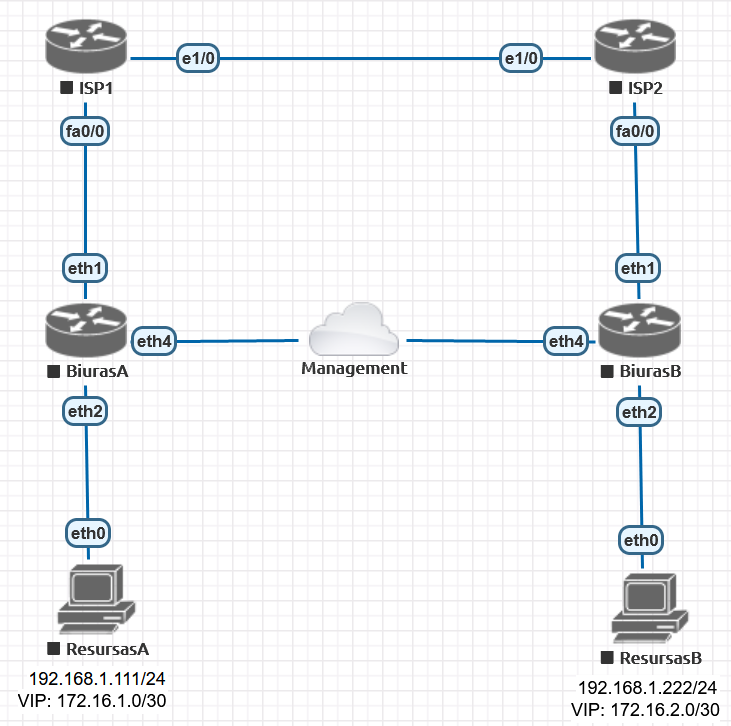

Scenarijus, kada valdome abi puses apjungimo ir jų maršrutizatorius. Pradžiai turime apjungę du nutolusius biurus, kurių vidiniai IP adresai yra sutampančiame potinklyje 192.168.1.0/24. Poreikis yra pasiekti visus resursus sutampančiais adresais potinkliuose per IPSEC tunelį.

- Iš BiurasA pasiekti resursą esantį BiurasB ir atvirkščiai.

Kad įgyvendinti šį apjungimą, panaudosime du papildomus potinklius.

- BiurasA naudos BiuraB suteiktą virtualų potinklį 172.16.1.0/30

- BiurasA naudos BiuraB suteiktą virtualų potinklį 172.16.2.0/30

Kad iš nutolusio BiurasA pasiekti resursus esančius, kitame nutolusiame BiurasB tinkle aprašysime tokias taisykles.

BiurasA

Reikalinga bus šaltinio (angl. SRC-NAT) adreso vertimo taisyklė, kuri pakeis šaltinio adresą į 172.16.1.0/24, kada bus kreipiamasi į BiurasB lokalaus IP potinklio adresą (pvz. kreipiamės į 172.16.2.222, kuris atitinka IP adresą 192.168.1.222 BiurasB pusėje), priskirtą pagal paskutinį potinklio oktetą. Po šio pakeitimo tinklo paketai bus maršrutizuojami į BiurasB tinklą per IPSEC tunelį.

/ip firewall nat

add action=src-nat chain=srcnat dst-address=172.16.2.0/24 src-address=192.168.1.0/24 to-addresses=172.16.1.0/24

Dar viena reikalinga taisyklė, kurią naudosime 1:1 IP adresų vertimui su paskutiniu IP adreso oktetu Netmap. Jos pagalba iš BiurasB pasieksime resursus esančius BiurasA pusėje.

/ip firewall nat

add action=netmap chain=dstnat dst-address=172.16.1.0/24 src-address=172.16.2.0/24 to-addresses=192.168.1.0/2

Kitoje pusėje reikės atlikti tą patį, tik su atitinkamais IP potinkliais.

BiurasB

Taip pat reikalinga bus šaltinio (angl. SRC-NAT) adreso vertimo taisyklė, kuri pakeis šaltinio adresą į 172.16.2.0/24, kada bus kreipiamasi į BiurasB lokalaus IP potinklio adresą (pvz. kreipiamės į 172.16.1.111, kuris atitinka IP adresą 192.168.1.111 BiurasA pusėje), priskirtą pagal paskutinį potinklio oktetą. Po šio pakeitimo tinklo paketai bus maršrutizuojami į BiurasA tinklą per IPSEC tunelį.

/ip firewall nat

add action=src-nat chain=srcnat dst-address=172.16.1.0/24 src-address=192.168.1.0/24 to-addresses=172.16.2.0/24

Dar viena reikalinga taisyklė, kurią naudosime 1:1 IP adresų vertimui su paskutiniu IP adreso oktetu Netmap. Jos pagalba iš BiurasA pasieksime resursus esančius BiurasB pusėje.

/ip firewall nat

add action=netmap chain=dstnat dst-address=172.16.2.0/24 src-address=172.16.1.0/24 to-addresses=192.168.1.0/2

Testuojame, kaip veikia:

BiurasA: paleidžiame „Ping” komandą iš „ResursasA” ir jei gauname atsakymą vadinasi taisyklės veikia.

ping 172.16.2.222

BiurasB: paleidžiame „Ping” komandą iš „ResursasB” ir jei gauname atsakymą vadinasi taisyklės veikia.

ping 172.16.1.111

BiurasA konfigūracija

/interface ethernet

set [ find default-name=ether1 ] advertise="" disable-running-check=no speed=100Mbps

set [ find default-name=ether2 ] advertise="" disable-running-check=no speed=100Mbps

set [ find default-name=ether3 ] advertise="" disable-running-check=no speed=100Mbps

set [ find default-name=ether4 ] advertise="" disable-running-check=no speed=100Mbps

/interface wireless security-profiles

set [ find default=yes ] supplicant-identity=MikroTik

/ip ipsec profile

add name=PH1

/ip ipsec peer

add address=2.2.2.1/32 exchange-mode=ike2 local-address=1.1.1.2 name=A profile=PH1

/ip ipsec proposal

add name=PH2

/port

set 0 name=serial0

/ip address

add address=1.1.1.2/30 interface=ether1 network=1.1.1.0

add address=192.168.1.254/24 interface=ether2 network=192.168.1.0

/ip dhcp-client

add interface=ether1

/ip firewall filter

add action=accept chain=input protocol=ipsec-esp

/ip firewall nat

add action=src-nat chain=srcnat dst-address=172.16.2.0/24 src-address=192.168.1.0/24 to-addresses=172.16.1.0/24

add action=netmap chain=dstnat dst-address=172.16.1.0/24 src-address=172.16.2.0/24 to-addresses=192.168.1.0/24

/ip ipsec identity

add peer=A

/ip ipsec policy

add dst-address=172.16.2.0/24 peer=A proposal=PH2 src-address=172.16.1.0/24 tunnel=yes

/ip route

add disabled=no distance=1 dst-address=0.0.0.0/0 gateway=1.1.1.1 pref-src=0.0.0.0 routing-table=main scope=30 suppress-hw-offload=no \

target-scope=10

/system identity

set name=BiurasA

BiurasB konfigūracija

/interface ethernet

set [ find default-name=ether1 ] advertise="" disable-running-check=no speed=100Mbps

set [ find default-name=ether2 ] advertise="" disable-running-check=no speed=100Mbps

set [ find default-name=ether3 ] advertise="" disable-running-check=no speed=100Mbps

set [ find default-name=ether4 ] advertise="" disable-running-check=no speed=100Mbps

/interface wireless security-profiles

set [ find default=yes ] supplicant-identity=MikroTik

/ip ipsec profile

add name=PH1

/ip ipsec peer

add address=1.1.1.2/32 exchange-mode=ike2 local-address=2.2.2.1 name=B profile=PH1

/ip ipsec proposal

add name=PH2

/port

set 0 name=serial0

/ip address

add address=2.2.2.1/30 interface=ether1 network=2.2.2.0

add address=192.168.1.254/24 interface=ether2 network=192.168.1.0

/ip dhcp-client

add interface=ether1

/ip firewall filter

add action=accept chain=input protocol=ipsec-esp

/ip firewall nat

add action=src-nat chain=srcnat dst-address=172.16.1.0/24 src-address=192.168.1.0/24 to-addresses=172.16.2.0/24

add action=netmap chain=dstnat dst-address=172.16.2.0/24 src-address=172.16.1.0/24 to-addresses=192.168.1.0/24

/ip ipsec identity

add peer=B

/ip ipsec policy

add dst-address=172.16.1.0/24 peer=B proposal=PH2 src-address=172.16.2.0/24 tunnel=yes

/ip route

add disabled=no distance=1 dst-address=0.0.0.0/0 gateway=2.2.2.2 pref-src=0.0.0.0 routing-table=main scope=30 suppress-hw-offload=no target-scope=10

/system identity

set name=BiurasB