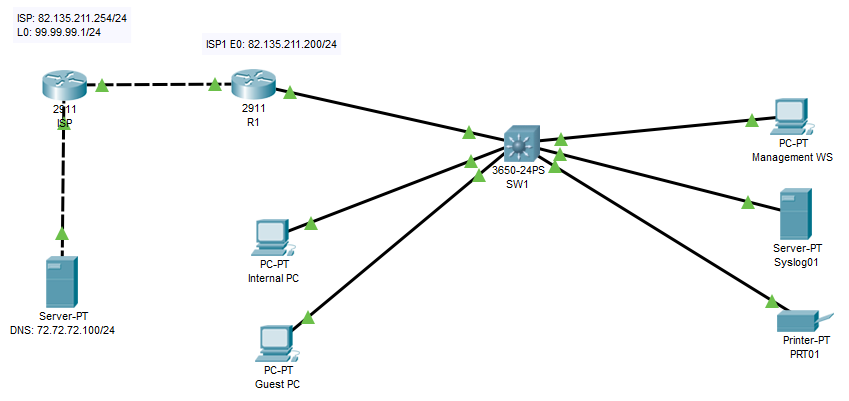

Reikalinga techninė įranga:

- Maršrutiztorius – patartina su GigabitEthernet tinklo prievadais.

- Valdomas komutatorius – patartina turėti valdomą (L2) su GigabitEthernet tinklo prievadais.

- Syslog darbinė stotis – reikalinga surinti ir analizuoti tinklo įrenginių įvykių įrašams.

Planuojami vietinio tinklo potinkliai

- Valdymo potinklis VLAN99 10.0.100.0/25

- Duomenų potinklis VLAN10 192.168.10.0/24

- Telefonijos paslaugų potinklis VLAN11 192.168.11.0/24

- Svečių duomenų potinklis VLAN30 172.16.30.0/24

Planuojamos IP/TCP tinklo paslaugos, kurias konfigūruosime maršrutizatoriuje ir komutatoriuje – DHCP, SSH2, NTP, SNMPv3.

DNS nustatymai

Priskiriame DNS. Jie gali būti ir jūsų ISP tiekėjo.

ip name-server 8.8.8.8

SSH2 tinklo paslauga

Reikia sukurti vieną vartotoją „manager” ir priskirti slaptažodį „slaptazodis”

username manager privilege 15 secret slaptazodis

Taip pat aprašome privilege prieeigos į IOS sistemą slaptažodį.

enable secret slaptazodis1

Aprašome SSH paslaugos parametrus ir įjungiame versiją 2.

ip domain-name kompanija.local

crypto key generate rsa general-keys modulus 4096

ip ssh version 2

ip ssh timeout 120

ip scp server enable

Konfigūruodami prieeiga prie SSH2 tinklo paslaugos, leisime prisijungti tik iš MANAGEMENT potinklo. Šiam tikslui naudosime prieeigos tasyklių rinkinį 10.

line vty 0 15

access-class 10 in

exec-timeout 30 0

logging synchronous

login local

transport input ssh

Baigiant prieeigos kontrolę prie tinklo įrenginio įjungiame slaptažodžius konsoliniam prisijungimui.

line con 0

password konsole

logging synchronous

login

!

line aux 0

password konsole

logging synchronous

login

NTP tinklo paslauga ir laiko nustatymai

ntp server 212.59.0.1

ntp update-calendar

clock timezone EET 2 0

clock summer-time EET recurring

Nustatome tikslius laikus įvykiams įvykių žurnale.

service timestamps debug datetime msec localtime

service timestamps log datetime msec localtime

Nukreipsime visus maršrutizatoriaus įvykių įrašus į darbinę stotį, kur bus renkami ir analizuojami įvykių žurnalai.

IP adresas šios darbinės stoties bus 10.0.100.101.

logging on

logging host 10.0.100.101

logging trap

Paleidžiame SNMPv2c protokolą su prieeigos teisėmis tik skaitymui RO. Kad dar labiau apriboti prieeigą sukursime prieeigos standartinį sąrašą 10.

access-list 10 permit 10.0.100.0 0.0.0.127

Aprašome SNMP

snmp-server community manoRO ro 10

snmp-server contact IT skyrius, mob.tel. 8600 00000

snmp-server location RS10

Rekomenduojame įjungti ir sukonfigūruoti saugų SNMPv3. Kaip tai atlikti rasite aprašymą šiuo adresu:

https://www.debesuuostas.lt/snmpv3-konfiguravimas-cisco-komutatoriuose

Maršrutai

Nustatome maršrutą visiems IP paketams į ISP maršrutizatorių.

ip route 0.0.0.0 0.0.0.0 82.135.211.254

DHCP tinklo paslauga

Maršrutiztoriuje konfigūruodami DHCP tinklo paslaugą naudosime domeno vardą kompanija.local. DNS nukreipsime į Google DNS (čia galite nukreipti į savo ISP paslaugos tiekėją). O šliuzo adresus parinksime pagal paskutinį potinklio rėžio galimą ip adresą.

- VLAN99: adresų rėžis nuo 1 iki 126

- VLAN10: adresų rėžis nuo 11-253, o nuo 1 iki 10 paliksime statiniam priskyrimui.

- VLAN11: adresų rėžis nuo 1 iki 253

- VLAN30: adresų rėžis nuo 1 iki 253

ip dhcp excluded-address 192.168.10.1 192.168.10.9

!

ip dhcp pool internal

network 192.168.10.0 255.255.255.0

default-router 192.168.10.254

dns-server 8.8.8.8

domain-name kompanija.local

!

ip dhcp pool voice

network 192.168.11.0 255.255.255.0

default-router 192.168.11.254

dns-server 8.8.8.8

domain-name kompanija.local

!

ip dhcp pool guest

network 172.16.30.0 255.255.255.0

default-router 172.16.30.254

dns-server 8.8.8.8

domain-name kompanija.local

!

ip dhcp pool management

network 10.0.100.0 255.255.255.128

default-router 10.0.100.126

dns-server 8.8.8.8

domain-name kompanija.local

Konfigūruojame NAT

Pirmiausia sukursime prieeigos taisykles, kuriomis pažymėsime, kuriuos potinklių IP adresus keisime/maskuosime į išorinį IP adresą.

access-list 20 permit 192.168.10.0 0.0.0.255

access-list 20 permit 192.168.11.0 0.0.0.255

access-list 20 permit 172.16.30.0 0.0.0.255

access-list 20 permit 10.0.100.0 0.0.0.127

Priskiriame maršrutizatoriaus tinklo prievadus NAT Inside/Outside.

int gig 0/0

ip nat outside

int gig 0/1.10

ip nat inside

int gig 0/1.11

ip nat inside

int gig 0/1.30

ip nat inside

int gig 0/1.99

ip nat inside

Ir viską versime/maskuosime į išorinį IP adresą, kuris priskirtas tinklo prievadui gig 0/0.

ip nat inside source list 20 interface gigabitEthernet 0/0 overload

Prieeigos kontrolė (angl. access control lists)

Parinktas tinklo įrenginys tarnaus kaip interneto prieeigą turintis maršrutizatorius (anlg. edge router), tokiu atveju atliks tinklo saugos tarnybą, kad suvaldyti ir išfiltruoti tinkamus/netinkamus tinklo duomenų srautus. Kad tinkamai veiktų saugumas, reikia sukurti prieeigos kontrolės taisykles (anlg. ACLs). Šios taisyklės leis atitinkamus duomenų srautus į vidinius potinklius, o tuo pačiu užtikrins interneto pasiekiamumą klientams. Neatpažintas duomenų srautas bus tiesiog nepraleidžiamas.

Sukursime prieeigos kontrolės politiką OUTSIDE_ACL_IN, kurią įjungsime įeinačiam duomenų srautui į maršrutizatoriaus gig0/0 prievadą (šis prievadas yra prijungtas prie interneto tinklo).

interface gig0/0

ip access-group OUTSIDE_ACL_IN in

Toliau aprašysime prieeigos taisykles. Pirmiausia blokuosime klastojamų adresų potinklius IP adresus (anlg. anti-spoofing).

ip access-list extended OUTSIDE_ACL_IN

remark Blokuojame klastojamus adresu potinklius

deny ip 127.0.0.0 0.255.255.255 any

deny ip 192.0.2.0 0.0.0.255 any

deny ip 224.0.0.0 31.255.255.255 any

deny ip host 255.255.255.255 any

Išfiltruosime iš išorės ateinačius, vietiniams tinklams skirtus potinklius (RFC 1918). Jų viešoje interneto erdvėje neturėtų būti.

remark Blokuojame RFC 1918 adresu potinklius

deny ip 10.0.0.0 0.255.255.255 any

deny ip 172.16.0.0 0.15.255.255 any

deny ip 192.168.0.0 0.0.255.255 any

Taip pat patartina neleisti iš išorės ir savo potinklių kaip duomenų srauto šaltinių. Aprašome juos taip:

remark Blokuojame savo vidinius tinklus is isores

deny ip 10.0.100.0 0.0.0.127 any

deny ip 192.168.10.0 0.0.0.255 any

deny ip 192.168.11.0 0.0.0.255 any

deny ip 172.16.30.0 0.0.0.255 any

Leidžiame DNS protokolo išeinančias užklausas.

remark Leidziame DNS uzklausas

access-list 110 permit udp any eq domain any gt 1023

access-list 110 permit udp any eq domain any eq domain

Įleidžiame jau sukurtus vietinių potinklių duomenų srautus.

remark Leidziame susijungusias ir veikiancias TCP sesijas isduodame ISP potinklyje. Taip pat ir UDP.

permit tcp any 82.135.211.0 0.0.0.255 established

permit udp any range 1 1023 82.135.211.0 0.0.0.255 gt 1023

Leidžiame multimedijos prisijungimus į vidų.

remark Leidziame multimedijos prisijungimus

permit udp any gt 1023 10.0.100.0 0.0.0.127 gt 1023

permit udp any gt 1023 192.168.10.0 0.0.0.255 gt 1023

permit udp any gt 1023 192.168.11.0 0.0.0.255 gt 1023

permit udp any gt 1023 172.16.30.0 0.0.0.255 gt 1023

Draudžiame nežinomus DNS paketus.

remark Blokuojame nezinomus DNS paketus

deny udp any any eq domain

deny tcp any any eq 53

Uždraudžiame bet kokį kitą duomenų srautą.

remark Blokuojame visa kita srauta

deny ip any any

Apsaugome MANAGEMENT potinklį neįleisdami kitų vietinių tiklų srauto.

ip access-list extended MANAGEMENT_ACL_OUT

remark Uzdraudziame vietiniu potinkliu i MANAGEMENT potinkli patekima

deny ip 192.168.10.0 0.0.0.255 any

deny ip 192.168.11.0 0.0.0.255 any

deny ip 172.16.30.0 0.0.0.255 any

permit ip any any

Ir atitinkamai priskiriame sukurtą preieigos kontrolės taisyklę tinklo sąsajai.

interface gig/1.99

ip access-group MANAGEMENT_ACL_OUT out

Komutatoriaus konfigūravimas

DNS nustatymai

Priskiriame DNS tarnybinės stoties IP adresą. Jis gali būti ir jūsų ISP tiekėjo.

ip name-server 8.8.8.8

ip name server 8.8.4.4

SSH2 tinklo paslauga

Reikia sukurti vieną vartotoją „manager” ir priskirti slaptažodį „slaptazodis”.

username manager privilege 15 secret slaptazodis

Taip pat aprašome privilege prieeigos į IOS sistemą slaptažodį.

enable secret slaptazodis1

Aprašome SSH paslaugos parametrus ir įjungiame versiją 2.

ip domain-name kompanija.local

crypto key generate rsa general-keys modulus 4096

ip ssh version 2

ip ssh timeout 120

ip scp server enable

Konfigūruodami prieeiga prie SSH2 tinklo paslaugos, leisime prisijungti tik iš MANAGEMENT potinklo. Šiam tikslui naudosime prieeigos tasyklių rinkinį 10.

line vty 0 15

access-class 10 in

exec-timeout 30 0

logging synchronous

login local

transport input ssh

Baigiant prieeigos kontrolę prie tinklo įrenginio įjungiame slaptažodžius konsoliniam prisijungimui.

line con 0

password konsole

logging synchronous

login

!

line aux 0

password konsole

logging synchronous

login

NTP tinklo paslauga ir laiko nustatymai

ntp server 212.59.0.1

ntp update-calendar

clock timezone EET 2 0

clock summer-time EET recurring

Nustatome tikslius laikus įvykiaims įvykių žurnale.

service timestamps debug datetime msec localtime

service timestamps log datetime msec localtime

Jei norite administruoti komutatorių per SSH tinklo paslaugą, reikia sukurti virtualų tinklo prievadą ir priskirti valdymo IP adresą.

interface vlan 99

description SW valdymui skirtas virtualus prievadas

ip address 10.0.100.100 255.255.255.128

no shutdown

Nurodysime valdymo potinklio šliuzą.

ip default-gateway 10.0.100.126

Įjungsime tinklo portų blokavimo atblokavimą paslaugą, jei buvo nustatytos tinklo portų blokavimo politikos.

errdisable recovery cause all

Išjungsime HTTP tinklo paslaugą, skirtą komutatoriaus valdymui.

no ip http server

VTP protokolo veikimą keičiame taip, kad VLAN duomenų neatnaujintų ir nekeistų.

vtp mode transparent

Sukursime reikalingus virtualius potinklius (VLAN 10, 11, 30, 99).

vlan 10

name INTERNAL

exit

!

vlan 11

name VOICE

exit

!

vlan 30

name GUESTS

exit

!

vlan 99

name MANAGEMENT

exit

Įjungsime STP protokolo palaikymą ir parinksime tipą Rapid PVST+ (IEEE 802.1w standartas).

spanning-tree mode rapid-pvst

Turimą komutatorių priskirsime kaip STP protokolo, visų virtualių potinklių, pagrindiniu komutatoriu.

spanning-tree vlan 10,11,30,99 root primary

logging on

logging host 10.0.100.101

logging trap

Paleidžiame SNMPv2c protokolą su prieeigos teisėmis tik skaitymui RO. Kad dar labiau apriboti prieeigą sukursime prieeigos standartinį sąrašą 10.

access-list 10 permit 10.0.100.0 0.0.0.127

Aprašome SNMP tinklo paslaugą.

snmp-server community manoRO ro 10

snmp-server contact IT skyrius, mob.tel. 8600 00000

snmp-server location RS10

Rekomenduojame įjungti ir sukonfigūruoti saugų SNMPv3. Kaip tai atlikti rasite aprašymą šiuo adresu:

https://www.debesuuostas.lt/snmpv3-konfiguravimas-cisco-komutatoriuose

Tinklo prievadų priskirimas

Turimą valdomą komutatorių jungsime naudodami krosuotą UTP kabelį. Šiuo apjungimu, bus perduodami visų potinklių duomenų srautas. Todėl komutatoriuje reikia aprašyti nešantį tinklo prievadą (angl. trunk). Šiuo atveju jis bus Gig1/0/24. Potinklis 99 naudojamas kaip pagal nutylėjimą potinlis (anlg. native).

interface GigabitEthernet1/0/24

switchport trunk native vlan 99

switchport trunk encapsulation dot1q

switchport mode trunk

switchport nonegotiate

Pabaigai paprastas vartotojų prijungimas ir paprastas komutatoriaus tinklo prievadų konfigūravimas.

Sukonfigūruosime prievadus GigabitEthernet1/0/1-5 duomenų VLAN 10 ir telefonijos paslaugoms VLAN 11. Taip pat įjungiame paprastesnes tinklo prievado parinktis STP protokolui pagreitinti ir apsaugoti nuo neleistino komutatoriaus prijungimo į šios prievadus portfast, bpduguar.

interface range gigabitEthernet 1/0/16-17

spanning-tree portfast

spanning-tree bpduguard enable

switchport access vlan 10

switchport voice vlan 11