Straipsnių ciklas apie vienos įmonės verslo kilimą ir vieną iš jos poreikių turėti kompiuterių tinklą, jį vystyti įmonei sparčiai augant. Plečiantis įmonės verslui ir jos paslaugų/gamybos pajėgumams iškyla vis naujų reikalavimų kompiuterių tinklui. Siekiamas tikslas nenutrūkstanti įmonės veikla ir nuolatinis verslo poreikių įgyvendinimas, pagal įmonės augimo tempus. Apie vieną toki poreikį, įmonės kompiuterių tinklas, pabandysime aprašyti.

Kaip visada pradėsime paprastai – įsikuria įmonė su keletą darbuotojų (iki 10 asmenų), kurie kasdieniniam darbui naudoja kompiuterius, išmaniuosius įrenginius, bei kitą kompiuterių periferinę įrangą.

Poreikiai

- Viešasis tinklas ir jo pagalba pasiekiamos paslaugos iš bet kurio įrenginio – tiek belaidžiu, tiek laidiniu kompiuterių tinklu.

- Užtikrinamos pagrindinės tinklo paslaugos pasiekiant reikiamus vidinius, bei išorinius resursus.

- Užtikrinamas minimalus IT tinklo saugumas. (šiame cikle nebus išplėtota)

Technologijos

- TCP/IPv4 standartinis tinklas

- Statinis maršrutizavimas

- NAT tinklo paslauga

- DHCP tinklo paslauga

- WiFi (WAP2/3 PSK) tinklo paslauga

Tinklo įranga

- 1 x maršrutizatorius

- 1 x bevielio tinklo prieigos taškai (anlg. wireless access point)

Planavimas

Kad ir kokią sistemą ar sprendimą pradėtume analizuoti, pirmiausia visada įvertiname galutinio vartotojo poreikį. Nuo vartotojo, kaip jis naudos tinklo resursus galima numatyti pradinį tinklo pralaidumo reikalavimą. Jei vartotojas pagrinde naudos įprastas viešojo tinklo paslaugos (pvz. el. paštas, viešasis internetas, VoIP pokalbiai) tokio tipo projektuojamas tinklas bus nesudėtingas ir nereikalaujantis didelių investicijų. Tačiau jei vartotojai dirbs su dideliais duomenų kiekiais (pvz. vaizdo medžiaga, projektiniai brėžiniai, didieji duomenys, gamybiniai procesai), tada reikės projektuoti didelio pralaidumo ir aukšto pasiekiamumo tinklą. Investicijos bus didelės, nes reikalinga tinklo įranga privalės turėti atitinkamus techninius reikalavimus (pvz. pralaidžius tinklo prievadus, dubliuotus el. maitinimo lizdus). Tuo pačiu reikės užtikrinti aukšto pasiekiamumo reikalavimus – rekomenduojama bus dubliuoti tinklo įrangą ir apjungimus tarp jos, kiek įmanoma sumažinat kritinių gedimų taškų. Parenkant atitinkamą techninę įrangą, reikės įvertinti jos patikimumą.

Vartotojai

Kuriamas tinklas bus pritaikomas ir naudojamas vartotojų darbui, todėl pradžiai reikia apsibrėžti pradinį vartotojų ir jų naudojamų įrenginių skaičių (angl. BYOD). Taip pat reikia numatyti, kad įmonę lankys ne tik šios įmonės darbuotojai, kuriems taip pat gali reikti suteikti prieigą prie tinklo. Šiuo metu ypač naudojamas yra bevielis kompiuterių tinklas, kuris leidžia lanksčiai ir greitai suteikti prieigą prie tinklo, tuo pačiu greitai išplėsti tinklą didėjant poreikiui. Tačiau tai nereiškia, kad mums įprasto tinklo reikia atsisakyti. Įprastas tinklas, stabilumu ir duomenų perdavimo sparta, vis tiek viršys bevielio tinklo vieną iš faktorių – paprastumą.

Dar kartą peržiūrėjus darbuotojų skaičių ir jų naudojamų įrenginių kiekį galime planuoti pradinius reikalavimus tinklui, kurie padės kituose planavimo etapuose parenkant prieigos tinklo įrangą, tinklo potinklių dydžius.

Tinklo saugumas

Kuriant, bet kokį kompiuterių tinklą vienas iš pagrindinių aspektų šiuo metu, bet ir ateityje išliks – jo naudojimo saugumas. Nes saugus kompiuterių tinklas užtikrina kompiuterinių sistemų, duomenų apsaugą nuo neteisėtos prieigos ir panaudojimo.

Priemonės, užtikrinančios informacijos konfidencialumą, vientisumą ir prieinamumą tinkle, prasideda nuo tinklo įrangos fizinės prieigos kontrolės t.y. kur ir kaip sumontuota tinklo įranga, komutacinės spintelės, ar rakinamas kabinetas ir patalpa, ar fiksuojami patekimai į šias patalpas, ar yra įdiegta vaizdo stebėjimo sistema, ar yra numatyta gaisro ar užliejimo apsauga? Visa tai turi būti įgyvendinta prieš pereinant į kitą diegimo etapą.

Toliau pereiname prie loginio tinklo saugumo, panaudojant logines, dar kitaip programine įranga, pagrįstas saugumo priemones. Šios priemonės apima programinės įrangos metodų naudojimą vartotojų teisėms konkrečiame kompiuterių tinkle ar sistemoje autentifikavimu ir autorizacija. Taip pat kaip vartotojas kompiuterių tinkle yra identifikuojamas, autentifikuojamas, autorizuojamos jo tinklo prieigos teisės.

Loginė sauga skirta užtikrinti, kad tik atitinkami vartotojai galėtų atlikti veiksmus ir pasiekti tik jiems priskirtas sistemas, bei informaciją tinkle.

Projektuojant tinklą viena iš tokių loginių saugumo priemonių, kurią aprašysime plačiau yra tinklo segmentavimas naudojant virtualius loginius potinklius, sutrumpintai VLAN (angl. virtual local area network). Padalinus tinklą į segmentus arba zonas sumažiname neteisėtos prieigos galimybes, esant kompiuterio tinklo saugumo pažeidimui.

Be to naudojant VLAN tinkle, galime pasiekti geresnį duomenų srautų valdymą, supaprastinti jų priežiūrą.

Projektuojame loginį tinklą

Segmentuojant kompiuterių tinklą ir naudojant VLAN potinklius atitinkamai reikės parinkti potinklių loginį adresavimą. Pradiniai potinklių dydžiai yra gaunami įvertinus vartotojų ir jų naudojamų įrenginių kiekį.

Toliau kitas klausimas, kurį reikia numatyti – kiek ir kokiai paskirčiai kuriami atskiri VLAN. Naujo tinklo projektuose visada numatomi tokios paskirties potinkliai:

- Valdymo potinklis (angl. management);

- Svečių arba nesaugus potinklis (angl. guest or unsecure zone);

O likusieji kuriami, pagal organizacijos poreikius ir jie gali būti:

- Duomenų arba specifikuotas pvz. „Gamyba” (angl. just data or specific data VLAN);

- Telefonijos (angl. Voice);

- Daiktų interneto potinklis (angl. IoT);

Potinklių dydis dažniausiai sutinkamas, vietiniuose kompiuterių tinkluose yra su /24 tinklo kauke. Tokio dydžio potinklis leidžia prijungti iki 254 tinklo įrenginių. Tokio įrenginių skaičiaus viename potinklyje mažai arba vidutinei organizacijai yra daugiau nei pakankamai.

Bet taikant kitas tinklo kaukes kaip pvz. /25 (124 įrenginiai), /26 (62 įrenginiai), /27 (30 įrenginiai), galima suskaidyti į dar mažesnius potinklius. Tiesa turite išlaikyti šios tinklo kaukės dydį ir naudingų IP adresų rėžius, kad nepersidengtų vieni ant kitų. Rekomenduojama naudoti juos iš eilės, didėjančia arba mažėjančia tvarka pagal potinklių rėžius.

Nusprendus potinklių kiekį ir jų dydžius, paskutinis etapas yra priskirti IP tinklo adresavimo schemą. IP v4 versijos IP adresus privačiam naudojimui galime rinkti iš šių potinklių:

- 10.0.0.0/8

- 172.16.0.0/12

- 192.168.0.0/16

Visur sutinkamas, labiausiai naudojamas potinklis ir kurio reikėtų vengti, kuriant šiuolaikinį tinklą yra 192.168.0.0/16. Jis naudojamas beveik visuose namams ir smulkiam verslui skirtuose tinklo įrenginiuose. Ko pasėkoje dažnai dubliuojasi tarp organizacijų apjungiamų tinklų, būna tikrininas IT saugumo pažeidimų ieškančių trečiųjų asmenų. Todėl nerekomenduojama jo naudoti organizacijos duomenų potinkliams. Išimtinai dar vis sutinkamas ir naudotinas organizacijų poreikiui nesaugiems potinkliams kaip pvz. „Svečių” potinkliui sukurti.

Pagrindiniams organizacijos duomenų potinkliams geriausia naudoti 10.x.x.x/8. Nes jis leidžia pasirinkti gana daug potinklių, kuriuos mažesnė tikimybė sutikti kitose organizacijose. Potinklio pasirinkimą galima dar šiek tiek palengvinti priskiriant naudojamo VLAN numerį, kaip potinklio dalį IP adrese. Pavyzdys turime potinklį VLAN10, taip atitinkamai galime sukurti IP potinklį 10.0.10.0/24, kuriame 10 atspindi VLAN10. Papildomai planuojant galima priskirti ir pagal organizacijos geografinę lokaciją šalyje ar pasaulyje. Pavyzdys HQ ofisui visi IP adresai bus iš 10.254.x.x/16 kur 254 bus HQ potinkliams skirtas rėžis.

Taip pat verta paminėti, kad renkantis šį potinklį reikia stengtis nesirinkti pradinių IP adreso oktetų kaip 10.0.1-99.0/24 ar 10.1-99.0.0/24. Nes jie gali pasikartoti kitose organizacijų sistemose.

Kalbant apie likusį 172.16.0.0/12 IP potinklių rėžį, kuris retai sutinkamas kaip duomenų potinkliui skirtas, tačiau dažnai naudojamas tinklams apjungti tarp organizacijų. Taip pat naudojamas, kada IP adresavimas dubliuojasi ir reikalingas IP adresų vertimas į kitus nesutampančius.

Baigiant įmonės tinklo projektavimą sudėliojame pradinius potinklius VLAN, parenkame IP adresavimo schemą ir tiklo dydžius, pagal nustatytus parametrus ir geografines lokacijas. Pagal juos sukursime mažos įmonės tinklą.

- Mažos įmonės HQ tinklui pagal geografinę lokaciją priskirtas 200 kodas, todėl visi IP potinkliai turės naudoti adrese 200 skaičių.

- VLAN ir IP potinlių rėžis duomenų ir valdymo tinklui bus naudojama tokia schema 10.200.x.0/16. Vietoje „x” bus VLAN numeris.

- VLAN ir IP potinklių rėžis nesaugiam tinklui bus naudojama tokia schema 192.168.x.0/24. Vietoje „x” bus VLAN numeris.

Potinkliai pagal įmonės poreikius ir dydžius.

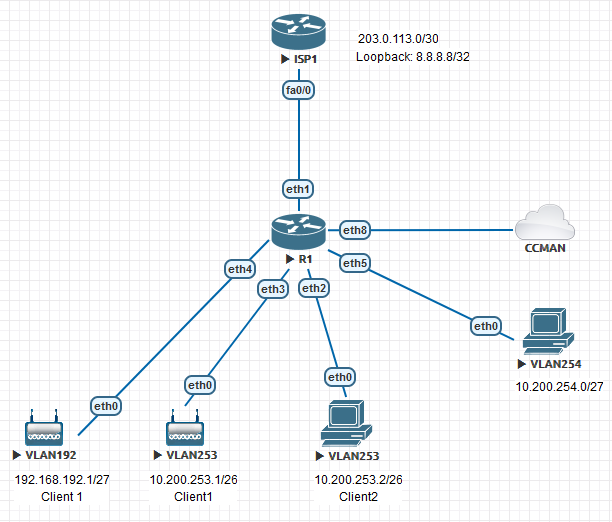

- Valdymo potinklis VLAN254 – 10.200.254.0/27

- Nesaugus potinklis VLAN192 – 192.168.192.0/27

- Darbuotojų duomenų ir periferinės įrangos potinklis VLAN253 – 10.200.253.0/26

- Prisijungimas prie pasaulinio tinklo naudosime 203.0.113.0/30

Pirminė tinklo diagrama

Pirminės tinklo įrangos konfiguracijos

Tinklo įrangą, kurią parinksime ir naudosime bus Mikrotik maršrutizatoris. Taip pat naudosime bevielio tinklo prieeigos stotelę, prijungti mobilius tinklo vartotojų įrenginius.

Maršrutizatorius R1

/interface bridge

add ingress-filtering=no name=VLAN_BRIDGE vlan-filtering=yes

/interface vlan

add interface=VLAN_BRIDGE name=VLAN192 vlan-id=192

add interface=VLAN_BRIDGE name=VLAN253 vlan-id=253

add interface=VLAN_BRIDGE name=VLAN254 vlan-id=254

/interface wireless security-profiles

set [ find default=yes ] supplicant-identity=MikroTik

/ip pool

add name=VLAN192_DHCP ranges=192.168.192.1-192.168.192.29

add name=VLAN253_DHCP ranges=10.200.253.1-10.200.253.61

/ip dhcp-server

add address-pool=VLAN192_DHCP interface=VLAN192 name=VLAN192_DHCP

add address-pool=VLAN253_DHCP interface=VLAN253 name=VLAN253_DHCP

/port

set 0 name=serial0

/interface bridge port

add bridge=VLAN_BRIDGE interface=ether2 pvid=253

add bridge=VLAN_BRIDGE interface=ether5 pvid=254

add bridge=VLAN_BRIDGE interface=ether3 pvid=253

add bridge=VLAN_BRIDGE interface=ether4 pvid=192

/interface bridge vlan

add bridge=VLAN_BRIDGE tagged=VLAN_BRIDGE untagged=ether5 vlan-ids=254

add bridge=VLAN_BRIDGE tagged=VLAN_BRIDGE untagged=ether2,ether3 vlan-ids=253

add bridge=VLAN_BRIDGE tagged=VLAN_BRIDGE untagged=ether4 vlan-ids=192

/ip address

add address=10.200.254.30/27 interface=VLAN254 network=10.200.254.0

add address=203.0.113.2/30 interface=ether1 network=203.0.113.0

add address=10.200.253.62/26 interface=VLAN253 network=10.200.253.0

add address=192.168.192.30/27 interface=VLAN192 network=192.168.192.0

/ip dhcp-client

add interface=ether1

/ip dhcp-server network

add address=10.200.253.0/26 dns-server=8.8.8.8 gateway=10.200.253.62

add address=192.168.192.0/27 dns-server=8.8.8.8 gateway=192.168.192.30

/ip firewall filter

add action=drop chain=input comment="BLOCK access to R1" src-address=\

192.168.192.0/27

add action=drop chain=input comment="BLOCK access to R1" src-address=\

10.200.253.0/26

add action=drop chain=forward comment="BLOCK access from VLAN253 to VLAN254 " \

connection-state=new dst-address=10.200.254.0/27 src-address=\

10.200.253.0/26

add action=drop chain=forward comment="BLOCK access from VLAN253 to VLAN192" \

connection-state=new dst-address=192.168.192.0/27 src-address=\

10.200.253.0/26

add action=drop chain=forward comment="BLOCK access from VLAN192 to VLAN254 " \

connection-state=new dst-address=10.200.254.0/27 src-address=\

192.168.192.0/27

add action=drop chain=forward comment="BLOCK access from VLAN192 to VLAN253" \

connection-state=new dst-address=10.200.253.0/26 src-address=\

192.168.192.0/27

/ip firewall nat

add action=masquerade chain=srcnat src-address=10.200.254.0/27

add action=masquerade chain=srcnat src-address=10.200.253.0/26

add action=masquerade chain=srcnat src-address=192.168.192.0/27

/ip route

add check-gateway=ping disabled=no distance=1 dst-address=0.0.0.0/0 gateway=\

203.0.113.1 pref-src=0.0.0.0 routing-table=main scope=30 \

suppress-hw-offload=no target-scope=10

/system identity

set name=R1